Kleopatra es una aplicación que vamos a utilizar para cifrar archivos y así poder enviarlos a través del correo electrónico o cualquier otro medio de manera segura. Utiliza un mecanismo de clave asimétrica, en el que cada usuario del sistema criptográfico ha de poseer una pareja de claves:

- Clave privada: será custodiada por su propietario y no se dará a conocer a ningún otro.

- Clave pública: será conocida por todos los usuarios.

Esta pareja de claves es complementaria: lo que cifra una sólo lo puede descifrar la otra y viceversa. Estas claves se obtienen mediante métodos matemáticos complicados de forma que por razones de tiempo de cómputo, es imposible conocer una clave a partir de la otra.

Básicamente, el sistema consiste en:

A y B tienen sus pares de claves respectivas: una clave privada que sólo ha de conocer el propietario de la misma y una clave pública que está disponible para todos los usuarios del sistema.

A escribe un mensaje a B y quiere que sólo él pueda leerlo. Por esta razón lo cifra con la clave pública de B, accesible a todos los usuarios.

Se produce el envío del mensaje cifrado no siendo necesario el envío de la clave.

Sólo B puede descifrar el mensaje enviado por A ya que sólo él conoce la clave privada correspondiente.

INSTALACIÓN DE KLEOPATRA

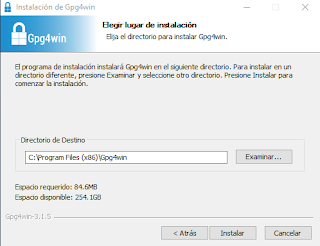

Para instalar Kleopatra, debemos acceder a la página https://www.gpg4win.org/, y descargarnos Gpg4win. o bién descarguelo del portal del maestro

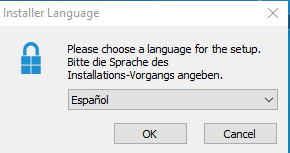

Al finalizar la descarga, ejecutaremos el programa instalador.

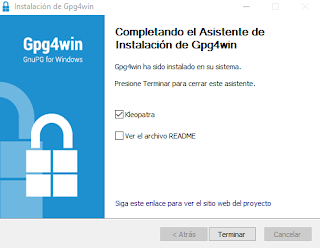

Marcaremos únicamente la casilla “Kleopatra”. Hay que tener en cuenta que “GnuPG” aparece ya marcado por defecto

Al finalizar la instalación, tendremos el icono correspondiente en nuestro Escritorio

CREACIÓN DE CERTIFICADO PERSONAL CON KLEOPATRA

Para crearnos un certificado personal, lo primero que debemos hacer es abrir la aplicación que acabamos de instalar. Después, pulsaremos en el menú “File” y seleccionaremos “New Certificate…”. En el caso de que sea en español se llama “Nuevo par de claves…”

Posteriormente seleccione crear un par de claves personales OpenPGP

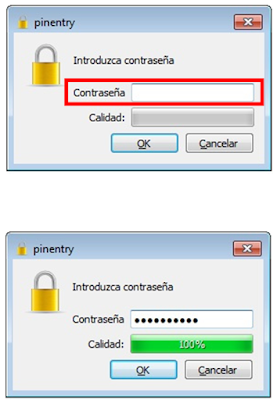

Ahora debemos introducir una contraseña para nuestro certificado. Nos pedirá confirmar dicha contraseña.

Posteriormente, veremos una ventana en la que se indica que la clave ha sido creada. Al cerrar, ya aparecerán los detalles de nuestro certificado en la ventana de Kleopatra.

Listo a disfrutar de la seguridad…