CREANDO UN NUEVO PROYECTO

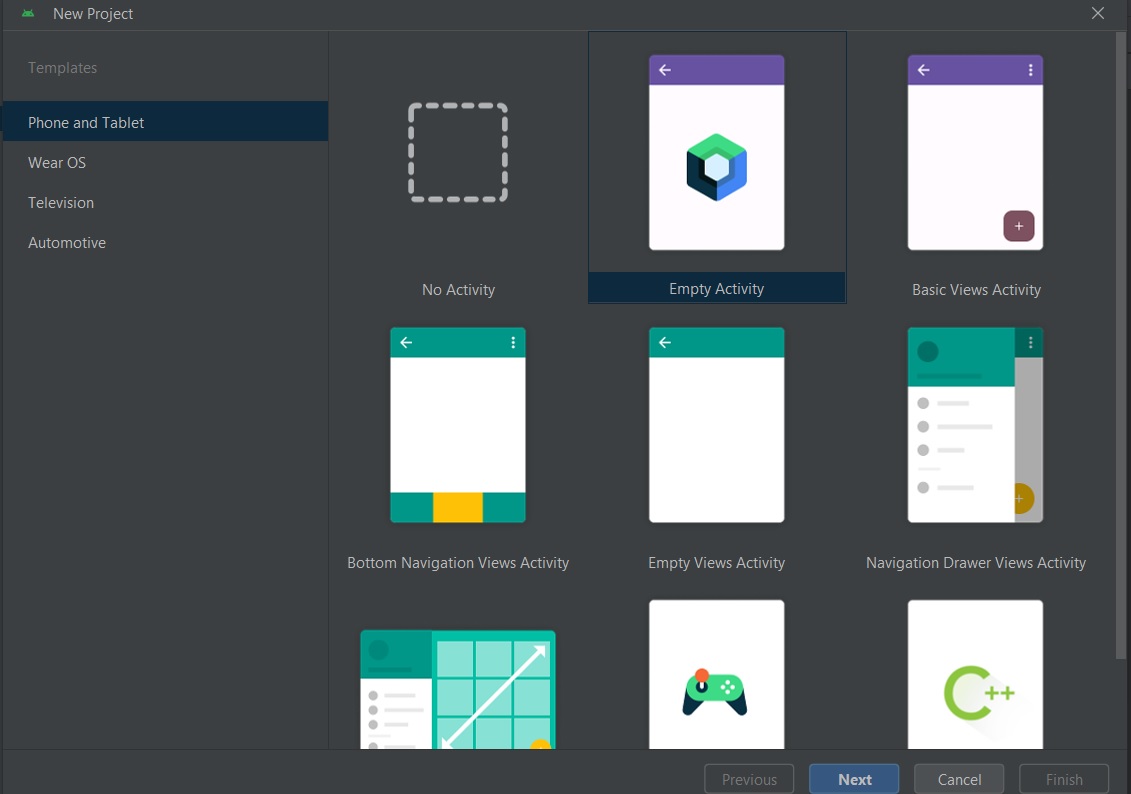

La primera ventana de Android Studio tiene el aspecto siguiente y nos permite crear un nuevo proyecto, entre otras opciones.

Ahora seleccione empty views activity(actividad de vistas vacías) e inicie la configuración.

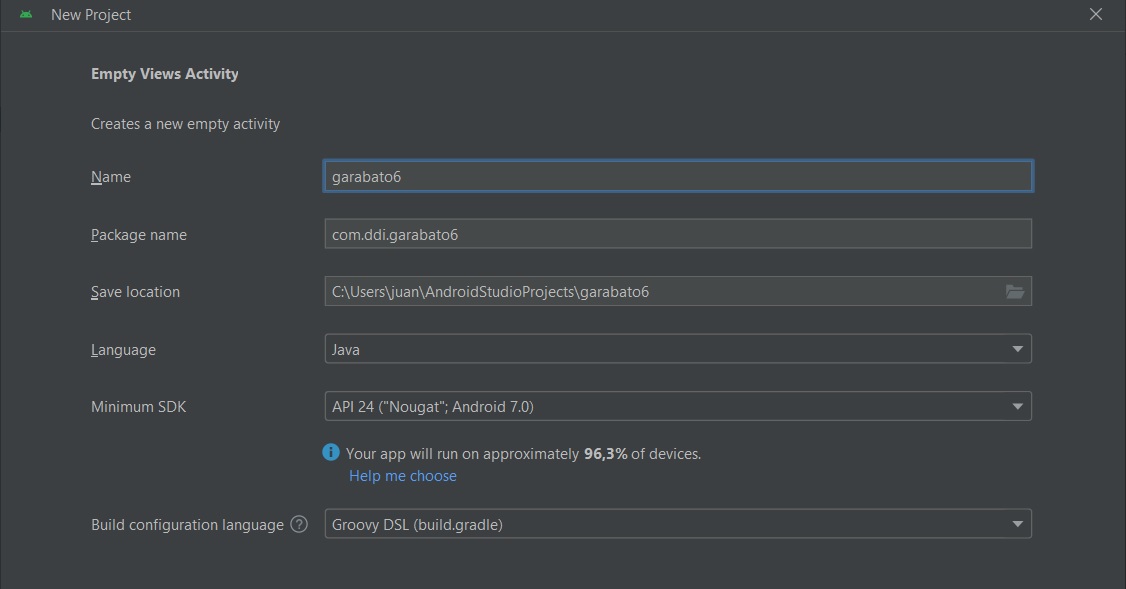

Al crear el nuevo proyecto es necesario considerar los tres puntos siguientes:

1.- Nombre de la app

2.- Nombre del dominio

3.-La localización en el disco duro

Nota: El nombre debe ser una cadena de nombres separado por puntos

Considere el lenguaje y el SDK

Al pulsar el botón finish Androi construye toda la estructura de ficheros y carpetas que forman el esqueleto de la app.

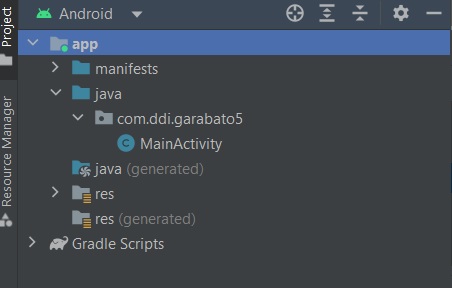

En la ventana principal se visualiza el contenido de los ficheros que componen el proyecto. Consiste en un editor de texto para los códigos fuente y un editor gráfico para los layouts(diseños). La estructura del proyecto se visualiza en la ventana lateral de la izquierda. Esta ventana tiene varias vistas que se seleccionan en la barra superior de esa ventana por defecto esta integrada la vista “Android” que nos muestra varias carpetas

En la figura tenemos una carpeta que lleva por nombre APP es la que normalmente modificaremos para escribir la app. La carpeta Gradle Scripts contiene las instrucciones necesarias para compilar y generar la app y no debemos modificarla a no ser que necesitemos cambiar algún parámetro en la compilación.

La carpeta app contiene una carpeta llamada manifests aquí se encuentra el archivo AndroidManifest.xml en el se declaran las distintas funcionalidades y permisos de nuestra aplicación. En la carpeta java se encuentra el fichero MainActivity, que es la clase de java que contiene el código de nuestra actividad. En la carpeta res/layout se encuentra el fichero activity_main.xml que contiene nuestro layout. Los contenidos de estos ficheros se discutirán en una clase.

Figura 3

Figura 3